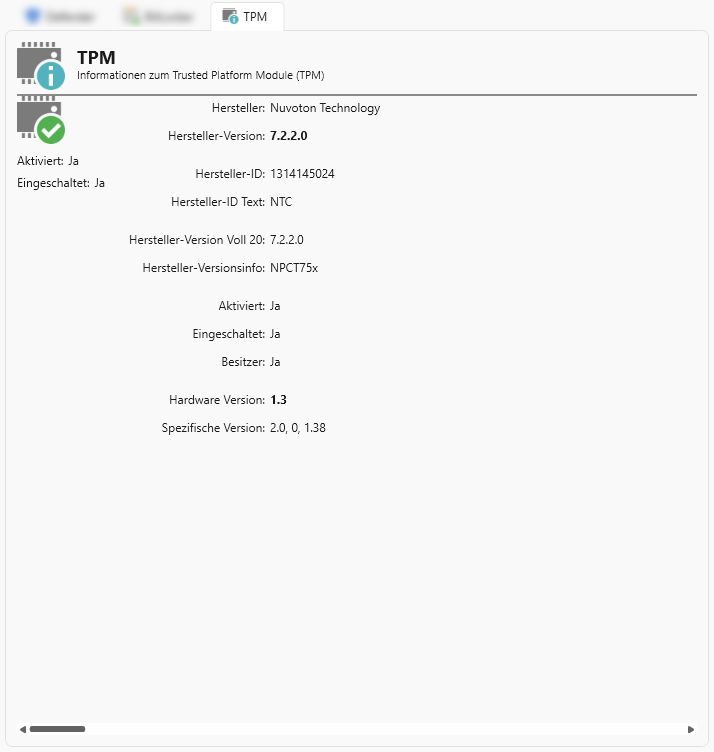

Unterregisterkarte: TPM

Die Unterregisterkarte „TPM“ informiert über den Status des „Trusted Platform Module“.

Folgende Informationen werden angezeigt:

|

Hersteller: |

Der Name des TPM-Herstellers. |

|

Hersteller-Version: |

Die vom Hersteller angegebene Version des TPM. Falls die Daten nicht verfügbar sind, wird "Nicht unterstützt" angezeigt. |

|

Hersteller-ID: |

Ein eindeutiger Identifikator, der den TPM-Hersteller identifiziert. Dieser Identifikator kann in einen Zeichenfolgenwert umgewandelt werden, der den Hersteller repräsentiert. Im Falle, dass die Daten nicht verfügbar sind, wird der Wert "0" zurückgegeben. |

|

Hersteller-ID Text: |

Die textuelle Darstellung des TPM-Herstellers. |

|

Hersteller-Version Voll 20: |

Weitere Informationen zur Herstellerversion. |

|

Hersteller-Versionsinfo: |

AndereAndere herstellerspezifische Versionsinformationen für das TPM. Falls die Daten nicht verfügbar sind, wird "Nicht unterstützt" angezeigt. |

|

Aktiviert: |

Gibt an, ob das TPM aktiviert ist (Ja/Nein). |

|

Eingeschaltet: |

Gibt an, ob das TPM eingeschaltet ist (Ja/Nein). |

|

Besitzer: |

Gibt an, ob das TPM über einen Besitzer verfügt (Ja/Nein). |

|

Hardware Version: |

Die Version der physischen Präsenz-Schnittstelle, die für bestimmte Gerätevorgänge verwendet wird, die physische Präsenz erfordern. |

|

Spezifische Version: |

Die Version der TCG-Spezifikation (Trusted Computing Group), die vom TPM unterstützt wird. Dieser Wert enthält Informationen zur Version, zur Spezifikationsrevisionsebene und zur Errata-Revisionsebene. Alle Werte werden im Hexadezimalformat angegeben. Zum Beispiel gibt die Versionsinformation "1.2, 2, 0" an, dass das Gerät die TCG-Spezifikation Version 1.2, Revisionsebene 2 und ohne Errata-Revisionen implementiert hat. Falls die Daten nicht verfügbar sind, wird der Wert "Nicht unterstützt" angezeigt. |

|

|

TPM steht für Trusted Platform Module (Vertrauenswürdiges Plattformmodul). Es bietet verschiedene Funktionen und Zwecke, darunter die sichere Speicherung von kryptografischen Schlüsseln, die Überprüfung der Systemintegrität und die Unterstützung von sicheren Startvorgängen.

Das TPM dient der Erhöhung der Sicherheit und des Datenschutzes auf Computern. |